Métodos para navegar sin revelar la identidad en regímenes autoritarios

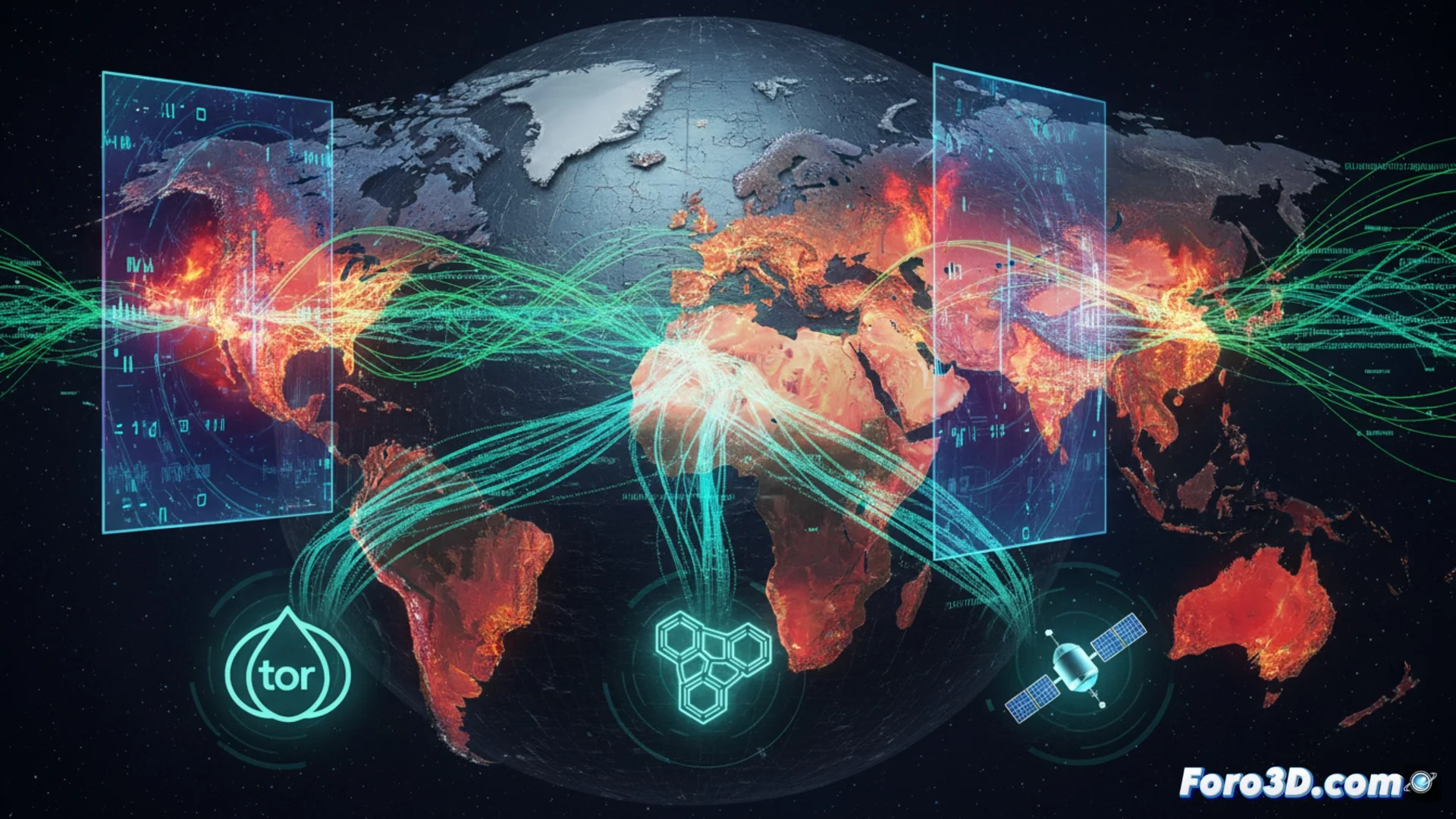

En países con control estricto de internet, la gente usa herramientas que enmascaran su actividad en línea. Las VPN y los servidores proxy son comunes, pero existen alternativas. Algunas personas emplean la red Tor, que dirige el tráfico a través de una red de nodos voluntarios para ocultar la ubicación y la identidad. Otras utilizan redes mesh descentralizadas que funcionan con dispositivos locales, o se conectan a internet por satélite cuando los gobiernos no pueden bloquear esa señal fácilmente. También es posible usar software que simula tráfico normal para evitar que los filtros detecten patrones de uso específicos.

El uso de la red Tor y navegadores especializados

La red Tor es una opción potente para preservar el anonimato. Enruta las conexiones a través de múltiples capas de servidores, lo que hace muy difícil rastrear al usuario final. Para acceder, se instala el navegador Tor, diseñado específicamente para esta red. Sin embargo, su velocidad suele ser menor que una conexión directa, y algunos gobiernos intentan bloquear o ralentizar el acceso a los puntos de entrada de la red Tor, conocidos como guard relays.

Estrategias de ofuscación y redes alternativas

Más allá del software, algunas estrategias técnicas ayudan a eludir la censura. Los puentes Tor son nodos no listados públicamente que facilitan el acceso cuando los relays normales están bloqueados. Las herramientas de ofuscación, como Pluggable Transports, modifican el tráfico de Tor para que parezca tráfico HTTPS común y así engañar a los filtros profundos de paquetes. En el ámbito físico, las redes mesh permiten que los dispositivos se comuniquen entre sí directamente, creando una red local independiente de la infraestructura estatal, aunque su alcance es limitado.

Por supuesto, siempre está la opción clásica de memorizar todo y comunicarse por señales de humo, pero la eficiencia para descargar archivos es notablemente baja.

|Agradecer cuando alguien te ayuda es de ser agradecido|

Citar

Citar