Metodi per navigare senza rivelare l'identità in regimi autoritari

In territori dove i governi esercitano un controllo rigoroso sulla rete, gli internauti cercano costantemente modi per nascostare la loro attività online. Sebbene le VPN e i server proxy siano soluzioni note, esistono altre vie meno convenzionali per preservare la privacy e accedere a informazioni ristrette. 🛡️

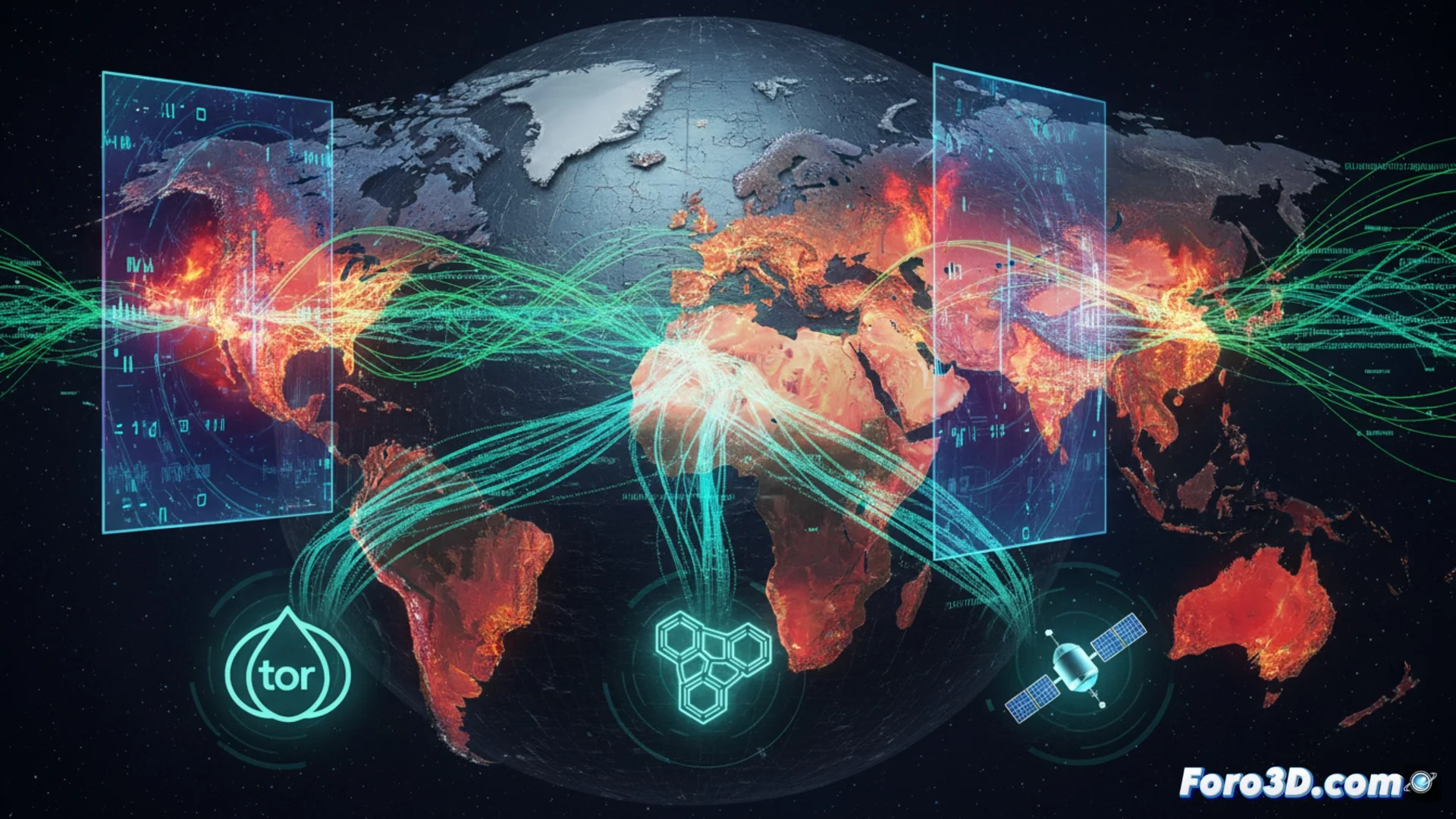

Reti anonime e navigazione specializzata

Uno degli strumenti più potenti per mantenere l'anonimato è la rete Tor. Questo sistema dirige le connessioni attraverso una catena di server operati da volontari, il che complica enormemente il tracciamento dell'origine dell'attività. Per usarla, è richiesto un navigatore specifico. Tuttavia, questo strato di sicurezza riduce solitamente la velocità di connessione, e le autorità spesso tentano di bloccare i punti di accesso principali.

Caratteristiche chiave di Tor:- Routing multicapa: Il traffico passa attraverso diversi nodi, cifrandosi in ogni passo.

- Navigatore dedicato: Software modificato per integrarsi in modo sicuro con la rete.

- Vulnerabilità ai blocchi: I relay di ingresso sono un obiettivo comune per la censura.

La privacy online non è un lusso, ma una necessità fondamentale in ambienti digitali ostili.

Tecniche per evadere la censura e reti decentralizzate

Oltre al software, si impiegano tattiche tecniche avanzate. I ponti Tor sono nodi non pubblici che aiutano a superare i blocchi iniziali. Strumenti di ofuscamento, come i Pluggable Transports, alterano il traffico per farlo somigliare a una connessione web normale e così eludere ispezioni profonde. Sul piano fisico, le reti mesh permettono di connettere dispositivi direttamente, creando infrastrutture locali indipendenti, sebbene con un raggio geografico limitato.

Strategie complementari:- Ponti non elencati: Facilitano l'accesso quando i percorsi convenzionali sono chiusi.

- Simulazione del traffico: Software che genera attività di rete comune per non destare sospetti.

- Connessione satellitare: Un'opzione più difficile da intercettare per i governi.

Valutando le opzioni disponibili

Ogni metodo presenta vantaggi e limitazioni. Mentre reti come Tor offrono un anonimato robusto a scapito della velocità, le reti mesh forniscono indipendenza ma con un raggio d'azione ridotto. La scelta dipende dal livello di rischio e dalle capacità tecniche dell'utente. La ricerca di privacy digitale in contesti oppressivi continua a spingere l'innovazione in questi strumenti. 🔒