Métodos para navegar sin revelar la identidad en regímenes autoritarios

Métodos para navegar sin revelar la identidad en regímenes autoritarios

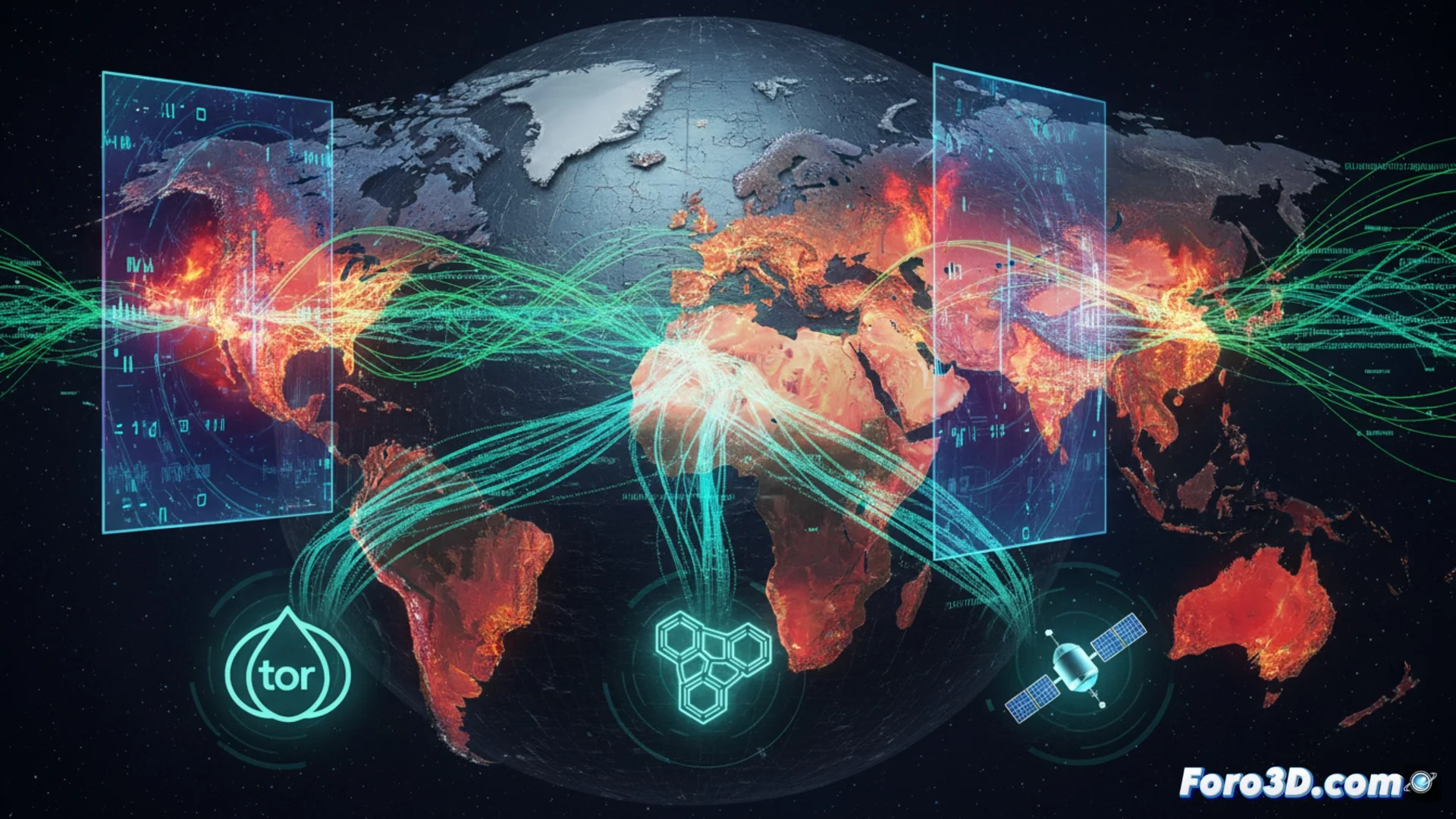

En territorios donde los gobiernos ejercen un control riguroso sobre la red, los internautas buscan constantemente formas de ocultar su actividad en línea. Aunque las VPN y los servidores proxy son soluciones conocidas, existen otras vías menos convencionales para preservar la privacidad y acceder a información restringida. 🛡️

Redes anónimas y navegación especializada

Una de las herramientas más potentes para mantener el anonimato es la red Tor. Este sistema dirige las conexiones a través de una cadena de servidores operados por voluntarios, lo que complica enormemente rastrear el origen de la actividad. Para usarla, se requiere un navegador específico. No obstante, esta capa de seguridad suele reducir la velocidad de conexión, y las autoridades a menudo intentan bloquear los puntos de acceso principales.

Características clave de Tor:- Enrutamiento multicapa: El tráfico pasa por varios nodos, cifrándose en cada paso.

- Navegador dedicado: Software modificado para integrarse de forma segura con la red.

- Vulnerabilidad a bloqueos: Los relays de entrada son un objetivo común para la censura.

La privacidad en línea no es un lujo, sino una necesidad fundamental en entornos digitales hostiles.

Técnicas para evadir la censura y redes descentralizadas

Además del software, se emplean tácticas técnicas avanzadas. Los puentes Tor son nodos no públicos que ayudan a saltarse los bloqueos iniciales. Herramientas de ofuscación, como los Pluggable Transports, alteran el tráfico para que se asemeje a una conexión web normal y así burlar inspecciones profundas. En el plano físico, las redes mesh permiten conectar dispositivos directamente, creando infraestructuras locales independientes, aunque con un alcance geográfico limitado.

Estrategias complementarias:- Puentes no listados: Facilitan el acceso cuando los caminos convencionales están cerrados.

- Simulación de tráfico: Software que genera actividad de red común para no levantar sospechas.

- Conexión satelital: Una opción más difícil de interceptar para los gobiernos.

Evaluando las opciones disponibles

Cada método presenta ventajas y limitaciones. Mientras las redes como Tor ofrecen un anonimato robusto a costa de velocidad, las redes mesh proporcionan independencia pero con un radio de acción reducido. La elección depende del nivel de riesgo y de las capacidades técnicas del usuario. La búsqueda de privacidad digital en contextos opresivos sigue impulsando la innovación en estas herramientas. 🔒