Methoden zum Navigieren ohne Offenlegung der Identität in autoritären Regimen

In Gebieten, in denen Regierungen strenge Kontrolle über das Netz ausüben, suchen Internauten ständig nach Wegen, ihre Aktivität online zu verbergen. Obwohl VPNs und Proxy-Server bekannte Lösungen sind, gibt es andere weniger konventionelle Wege, die Privatsphäre zu wahren und auf eingeschränkte Informationen zuzugreifen. 🛡️

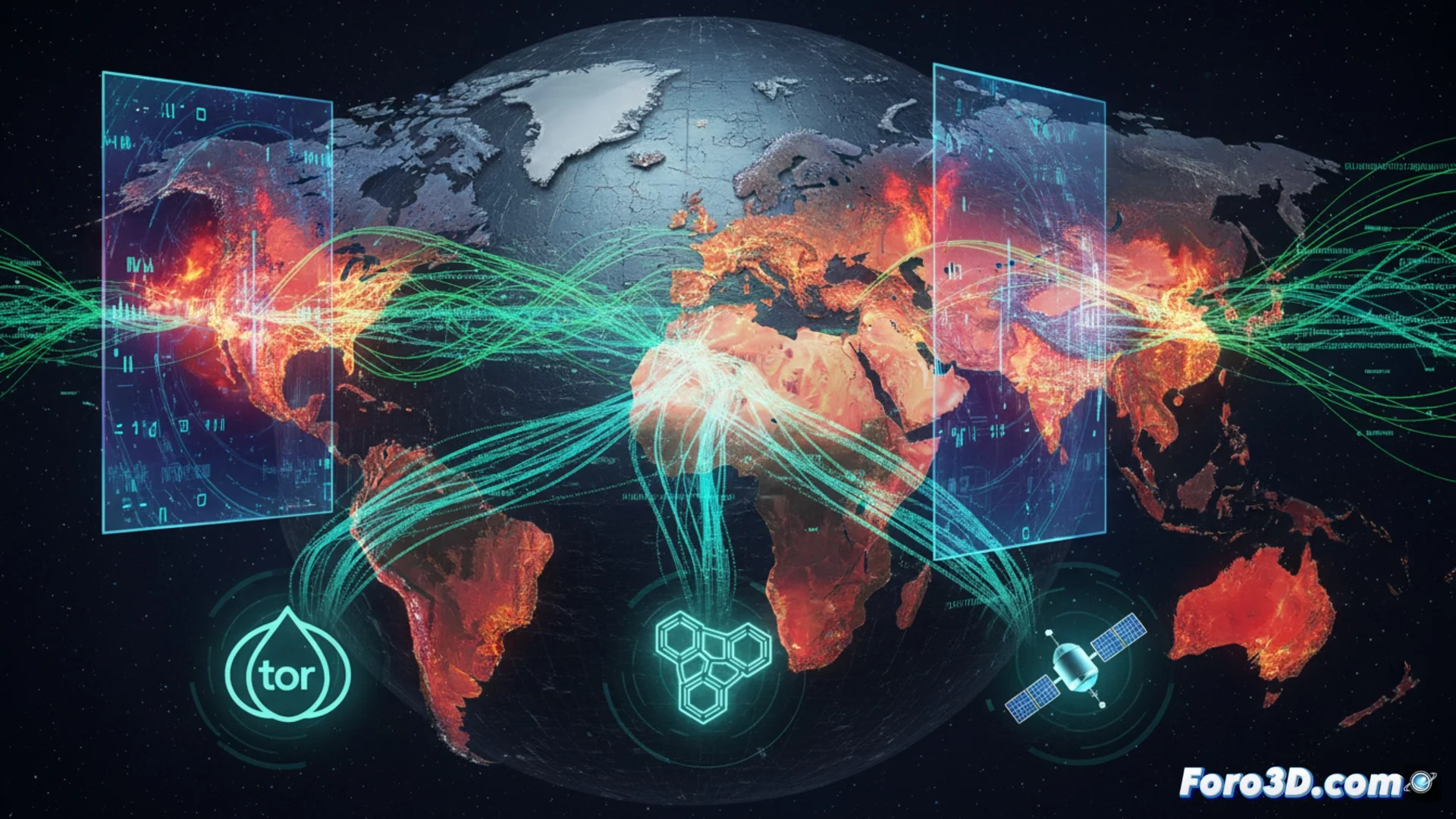

Anonyme Netzwerke und spezialisierte Navigation

Ein mächtiges Werkzeug, um das Anonymat zu wahren, ist das Tor-Netzwerk. Dieses System leitet Verbindungen über eine Kette von Servern weiter, die von Freiwilligen betrieben werden, was das Nachverfolgen des Ursprungs der Aktivität erheblich erschwert. Um es zu nutzen, ist ein spezifischer Browser erforderlich. Allerdings reduziert diese Sicherheitsstufe in der Regel die Verbindungsgeschwindigkeit, und Behörden versuchen oft, die Hauptezugangspunkte zu blockieren.

Schlüsselfunktionen von Tor:- Mehrschichtiges Routing: Der Datenverkehr durchläuft mehrere Knoten und wird bei jedem Schritt verschlüsselt.

- Dedizierter Browser: Software, die modifiziert wurde, um sicher mit dem Netzwerk zu integrieren.

- Anfälligkeit für Blockaden: Eingangsrelais sind ein häufiges Ziel der Zensur.

Die Privatsphäre online ist kein Luxus, sondern eine grundlegende Notwendigkeit in feindlichen digitalen Umgebungen.

Techniken zur Umgehung der Zensur und dezentralisierte Netzwerke

Außer der Software werden fortgeschrittene technische Taktiken eingesetzt. Tor-Brücken sind nicht öffentliche Knoten, die helfen, anfängliche Blockaden zu umgehen. Werkzeuge zur Ofuscation, wie Pluggable Transports, verändern den Datenverkehr, sodass er wie eine normale Webverbindung aussieht und tiefgehende Inspektionen umgeht. Auf physischer Ebene ermöglichen Mesh-Netzwerke die direkte Verbindung von Geräten und schaffen lokale unabhängige Infrastrukturen, allerdings mit begrenztem geografischem Radius.

Ergänzende Strategien:- Nicht gelistete Brücken: Ermöglichen den Zugang, wenn konventionelle Wege gesperrt sind.

- Simulation von Datenverkehr: Software, die übliche Netzwerkaktivität erzeugt, um keinen Verdacht zu erregen.

- Satellitenverbindung: Eine schwieriger abzufangende Option für Regierungen.

Verfügbare Optionen bewerten

Jede Methode hat Vor- und Nachteile. Während Netzwerke wie Tor ein robustes Anonymat auf Kosten der Geschwindigkeit bieten, gewähren Mesh-Netzwerke Unabhängigkeit, aber mit reduziertem Aktionsradius. Die Wahl hängt vom Risikograd und den technischen Fähigkeiten des Nutzers ab. Die Suche nach digitaler Privatsphäre in unterdrückerischen Kontexten treibt die Innovation in diesen Werkzeugen weiter voran. 🔒